23-03-2019 00:19 "Хакеры: Герои компьютерной революции" Леви

"IBM 704, стоимость которого составляла несколько миллионов долларов, занимал целую комнату, требовал постоянного внимания персонала, состоявшего из профессиональных операторов ЭВМ. Ему также требовалось специальное кондиционирование, чтобы раскаленные вакуумные лампы внутри этого сооружения не нагрелись до температур, уничтожающих данные. Когда кондиционирование выходило из строя, а это было достаточно частым явлением, то звучал громкий гонг, после чего из близлежащего офиса пулей неслись три инженера. С машины очень быстро снимались кожухи, так чтобы ее внутренности не успели расплавиться.

Все эти люди отвечали за перфорацию карт, их подачу в считыватели, нажатие кнопок и щелканье переключателями на машине. Они представляли собой Высшую Касту Жрецов, а те, кто был достаточно привилегирован, чтобы представить свои данные перед ликом Высших Жрецов являлись их официальными помощниками. Сама процедура загрузки программ фактически была ритуальным обрядом.

Общим правилом было то, что даже наиболее привилегированным из помощников не было дозволено иметь прямой доступ непосредственно к машине, и в течение нескольких часов, а иногда и в течение дней, они не видели результаты заглатывания и переваривания машиной их "пакета" карт."

"Посмотрите на того, кто сидит слева от вас..., посмотрите на того, кто сидит справа от вас..., один из Вас троих не сумеет закончить Институт."

В математическом колледже, где я учился, сказали бы: "из вас троих только один закончит первый курс, а четвертый скорее всего не закончите все вы трое". Потому что у нас четыре потока объединились в один уже к концу второго года.

"Когда какая-то часть оборудования не работала, это называлось "losing"; когда часть оборудования выходила из строя, ее называли "munged" (от Mash Until No Good – «расплющено в лепешку»); два стола в углу комнаты назывались не офисом, а "орифисом" (orifice - "отверстие, проход"); того, кто настаивал на учебе, называли "тулзой" (от «tool» - «инструмент»); мусор назывался "крафтом" (cruft); а разрабатываемый проект или изделие, создаваемое не только для достижения некоторой конструктивной цели, но и для того, чтобы оттянуться и получить простое удовольствие от собственно процесса, назывался "хаком" (hack)."

Хакерами называли себя люди, которые наиболее глубоко знали инженерию (еще до того, как в институте появился компьютер, и там делали просто делали всякие штуки на основе проводов и телефонов). То есть хакеры появились еще до появления компьютеров и программистов.

"Компьютер назывался TX-0, и это было один из первых транзисторных компьютеров в мире. В Lincoln Lab его использовали исключительно для проверки гигантского компьютера под названием TX-2, который имел настолько сложную память, что специально для этого построили "маленького брата", который мог успешно диагностировать ее проблемы."

"В совершенном мире хакеров, любой, кто достаточно смел, чтобы добраться до коробки управления светофором и унести ее с собой, а затем исправить ее для того, чтобы она начала работать лучше; должен это сделать"

Первые игры для суперкомпьютеров назывались "хаками".

"Мысль о том, чтобы у каждого человека был собственный компьютер, мог придумать только хакер"

"Госпер восторгался тем, как компьютер находил решение для игры в HI-Q, потому что его подход был «контринтуитивным». Он испытывал большое уважение к программам, которые использовали способы, которые на первый взгляд выглядели невозможными, но на самом деле использовали все преимущества глубокой математической логики лежащей в основе проблемы. Контринтуитивное решение возникало из понимания магических связей между вещами в широкой массе численных связей, на которых, в конечном счете, и основывалось хакерство."

"Редактор TECO, если пользователь делал ошибку, звонил в колокольчик на телетайпе. Обычно не было никаких проблем, но по некоторым дням машина начинала вести себя странно и становилась крайне восприимчивой к броскам напряжения, которые создавал звонок. И если кто-то делал ошибку при работе в TECO, то звонил звонок, и машина начинала вести себя в соответствии с собственными желаниями. Компьютер полностью терял контроль, он начинал лихорадочно печатать, звонить, и что самое неожиданное - выключать и включать в комнате свет. Компьютер неистовствовал! Полный Армагеддон! Хакеры считали это крайне забавным."

"Скажем, вы работаете ночью на PDP-6, и она выходит вдруг из строя. Вы проверяете ее внутренности и обнаруживаете, что ей нужна одна деталь. Вам может понадобиться инструмент, для того чтобы эту запчасть установить, вы делаете вывод, что вам нужен диск, лента, отвертка, паяльник, запасная микросхема, а они находятся под замком. Железяка стоимостью в несколько миллионов долларов простаивает впустую, потому что хакер, который знает, как ее отремонтировать, не может добраться до микросхемы стоимостью в 75 центов или до осциллографа, запертого в сейфе. Поэтому хакеры были вынуждены добывать ключи для таких замков и сейфов, после чего можно было спокойно брать запчасти, поддерживать работу компьютера, аккуратно заменять сгоревшие детали и продолжать работать дальше. "

"Однажды друг Нофтскера поздно вечером расплавил тридцать фунтов тротила у себя дома в печке. Тротил воспламенился, у него сгорела плита, и оплавился холодильник. Мальчик оказался в ужасной ситуации – он был вынужден придти к своим соседям и сказать: “Извините меня, пожалуйста, я думаю что вам, о… хм… было бы лучше немного отойти отсюда… примерно на квартал…”"

"Нофтскер очень хорошо помнил день, когда привезли новый взломоустойчивый сейф, и кто-то случайно его захлопнул и повернул ручку до того, как Нофтскер успел забрать из него карточку с комбинацией, которой сейф открывался. Один из хакеров, который имел лицензию на работу с замками, вызвался помочь, и открыл сейф в течение двадцати минут."

"Госпер говорил: «Почему мы должны ограничивать компьютеры только лишь потоком лжи, набранной людьми на клавиатуре?». Роботы могли самостоятельно передвигаться и пытаться понять для себя, на что же похож

окружающий мир. "

"Через несколько месяцев хакинга, Самсон представил соответствующую схему, и в один из дней два хакера спустились в метро. В клубе выпускников МТИ, в Манхеттене, стоял телетайп, подсоединенный к PDP-6. Вдоль маршрута было расставлено около двух дюжин курьеров, которые периодически звонили на телетайп, непрерывно сообщая об изменениях в расписании, сообщая об опоздавших поездах, задержках с выходом, и неработающих ветках. Хакеры сидевшие за телетайпом, вбивали поступившую информацию, а в Кембридже PDP-6 пересчитывала маршрут и вносила в него изменения. По мере того как путешественники проезжали станции, Самсон их зачеркивал на большой карте висевшей в «штабе операции». Идея этих коротко постриженных сумасшедших полностью контрастировала с длинноволосыми протестантами - хиппи, о которых собирались новости совсем другого рода, и привлекла на целый день внимание средств массовой информации. Великий Подземный Хак был признан как самое запомнившееся использование PDP-6."

"В конце 60-х годов, большое количество молодежи рассматривало компьютер как источник зла, своего рода технологический заговор, в котором богатые и власть имущие могли бы использовать компьютер против бедных и неимущих."

"Его наибольшим вкладом в ИИ была диалоговая программа ELIZA, которая общалась с пользователем, пытаясь сыграть роль врача-терапевта. Вейценбаум понимал мощь и возможности компьютеров, несмотря на то, что ELIZA была «всего лишь» компьютерной программой, пользователи, общаясь с ней, сообщали ей свои личные секреты, и это его беспокоило."

Аркадные игры, из которых вышел Spacewar, а потом и аркадные автоматы - это детище Кембриджа, и его сообщества хакеров. Оттуда же пошли сотрудники Darpa, которые создали интернет. А вот адвентюрные игры, Zork, Инфоком, Сиерра - это это сообщество хакеров Стэнфорда.

ARPA-net в первую очередь связывал военных и институтские хакерские сообщества, но при этом, так как компьютеры того времени не были "персональными" - совместный доступ к информации и программам друг друга, был естественной вещью еще до его появления.

"У SAIL-хакеров не заняло много времени, чтобы выяснить, что промежуток между подвесным потолком и собственно крышей может быть вполне комфортабельным местом для сна, и некоторые из них так и жили там, в течение многих лет. В начале 70'х годов один системный хакер вообще жил в неисправном автомобиле, припаркованном невдалеке от здания."

Первое поколение закрытых хакерских вообществ постепенно сходит на нет с распространением компьютеров. То есть его границы можно очертить 1959-1970 годами.

"Это произошло во время старта «Аполлона-17» в 1972 году. Госпер был пассажиром специального рейса ' «научного круиза» в Карибском море, приуроченного к запуску ракеты, а потому корабль был забит писателями научной фантастики, футуристами, учеными разных мастей, комментаторами культурных событий, и, по словам Госпера, «невероятным количеством пустоголовых туристов». "

"Не которые бизнесмены пытались запрограммировать компьютер для предсказания котировок на бирже, и тратили на эту химеру несчетное количество времени."

К середине семидесятых образовывается кремниевая долина.

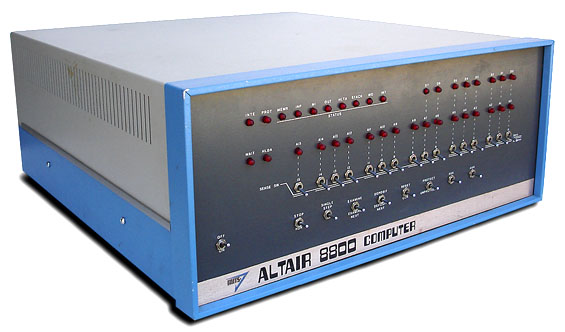

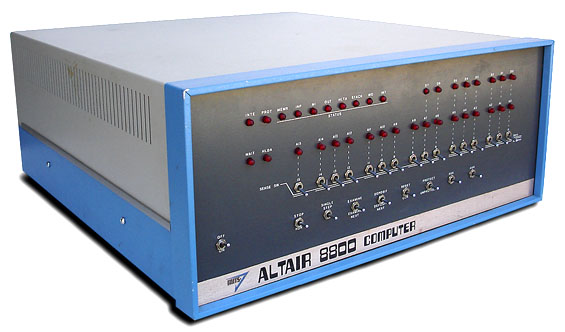

Первый по настоящему персональный компьютер Altair 8800 появляется в январе 1975.

Он появляется на основе чипа Intel 8080:

"Ни для кого не было тайной, что из этих чипов можно было бы построить компьютер, но до него никто не осмеливался этого сделать. Большие игроки компьютерного рынка, в особенности IBM, рассматривали абсурдной саму идею этого. Какой странной части этого мира нужен был маленький компьютер? Даже Intel, который изготовлял эти чипы, считал, что наилучшее применение его продукции – это управление светофорами, но никак не компьютерами."

"В машине было всего лишь 256 байт памяти («байт» ' блок из восьми битов) и у компьютера не было устройств ввода/вывода. Другими словами это был компьютер без всякой возможности обмена информацией с внешним миром, кроме как при помощи переключателей на передней панели, которыми при известном терпении можно было ввести информацию непосредственно в ее ячейки памяти. Единственный способ, которым она могла общаться с вами – это перемигивание огоньков на передней панели. Для любого практического применения он был слеп, глух и нем. Как и у полностью парализованного больного, чей мозг был еще жив, так же и некоммуникабельная оболочка машины скрывала под собой работающий мозг компьютера. Но это был настоящий компьютер, и то, что хакеры могли делать с его помощью, было ограничено лишь их воображением."

Ни клавиатуры, ни монитора. Только ряд лампочек. Его продавали как конструктор для радиолюбителей. Конечно, все оставшиеся детали к нему уже припаивали. Фактически это был аналог лего для взрослых.

"Система доставки наборов, которую использовала MITS, не соответствовала правилам организации почтовых отправлений принятых в США. В них не одобрялись прием денег по почте за товары, которые не существовали в действительности, кроме как в виде картинок на обложках журналов. Но на почту почти никто не жаловался. [...] Один из парней особенно сильно жаловался, послав более чем тысячу долларов за год до этого, без всякого ответа. «Вы парни, просто обокрали меня, вы дажене хотите мне вернуть мои деньги назад!», - ругался он. На что Курри ответил: «Прекрасно, сообщите мне ваше имя. И я скажу, чтобы бухгалтерия немедленно отослала вам чек с процентами». Человек на том конце провода быстро поменял тон. «О, нет. Мне это не нужно». Ему было нужно оборудование. «Все дело в менталитете», - вспоминал позднее Курри, «Было невероятно, насколько сильно люди хотели этот конструктор»."

"Домпьер имел достаточно деталей, для того чтобы собрать Altair под номером 4. Номер три достался тому парню с парковки, который начал распаивать его тут же на месте, при помощи паяльника, работавшего от батарей. Каждый раз как у него возникала проблема, он выскакивал из своего трейлера и начинал доставать кого-нибудь из инженеров MITS,

пока они не устанавливали причину."

Альтаир 8800 высылали в разобранном виде:

"Сам по себе процесс сборки был весьма поучительным; он содержал в себе курс по цифровой логике, искусству пайки, а также дух новизны. Проблема была в том, что даже если вам удавалось собрать компьютер, то все что вы имели в итоге, представляло собой коробку с мигающими светодиодами и 256 байтами памяти. Программа в нем размещалась только после того, как вы вводили восьмеричные числа при помощи крохотных тумблеров, которыми легко можно было сломать ногти, а в случае проблемы, о том, что произошло, можно было узнать только по перемигиванию светодиодов, которые

также выводили информацию в восьмеричном виде. Но, какая, к черту, разница, как это приходилось делать? Это было начало начал, и это был компьютер."

Одним из хакеров "третьей волны", выросших на увлечением Альтаиром - был Возняк. Впрочем к тому времени в Кремниевой Долине стояли уже кучи "компьютерных клубов", где можно было придти и подключиться к одному из терминалов суперкомпьютера. Так же существовала служба, позволявшая загружать в эти суперкомпьютеры программы с домашнего телефона.

Очень скоро хакеры поняли, что Альтаир вызывает помехи у стоящих рядом радиоприемников - то есть при правильном хаке можно было использовать радио как источник выходного сигнала компьютера.

Впрочем тут же появились компании, продающие железо к Альтаиру - в первую очередь память. Это при том, что жесткого диска не было. Память была только оперативная. Сохранить на компьютере ничего было нельзя.

Третье поколение хакеров обосновалось в Кремниевой Долине (где жили производители новейших чипов) среди владельцев Альтаира. На этой базе возник клуб по интересам, куда все приносили новейшее железо и программы, тут же позволяя любому желающему залезть в исходники или распаять устройство и усовершенствовать его.

К концу 1975 сделали плату Dazzler позволяющую подключать Альтаир к телевизору. С этого момента на персональных компьютерах стало можно создавать игры. Первая же созданная на нем игры - Conway's Game of Life.

У 1976 для Альтаира появился интерпритатор Basic. До этого программирование на нем было крайне специфическим и муторным процессом, наполовину состоящим из нажатий на тумблеры, а на другую половину из пайки плат. К 76 году уже для Альтаира уже появилась перфолента и перфокарты (в устройства ввода использовался телетайп), но язык программирования при этом все равно был скорее похож на ассемблер.

Пол Аллен и Билл Гейтс тоже были хакерами третьей волны. Именно они разработали Бейсик для Альтаира. И они были увлечены созданием софта для персональных компьютеров, в то время как большинство хакеров рассматривали софт только как приложение к хардовым разработкам. Никто даже не думал о том, чтобы сделать компьютер удобнее для человека, не собирающегося его паять.

Бейсик у Билла Гейтса украли (что было в порядке в хакерской среде т.к. в то время не считали, что вообще нужно платить за софт, и авторского права на софт не существовало).

Гейтс назвал хакеров "ворами", и это было настолько необычно, что на него собирались подать в суд за такое определение. Но Билл Гейтс был при этом вообще первым человеком в мире, который серьезно пытался продавать программы.

Бейсик кстати нужно было вручную вводить в Альтаир при каждом запуске, одновременно с программой для Бейсика. Компьютер сначала компилировал язык программирования, а потом этот язык программирования интерпретировал написанную на нем программу и передавал ее компьютеру для запуска.

При выключении компа все уничтожалось, так как жестких дисков для Альтаира еще не было.

"Потрясенный разводом, Том решил изменить свои привычки. И он это сделал. Позднее он описал свое перевоплощение: «Я решил один день от всего этого отдохнуть. Я не прикасался к компьютеру целое воскресенье. Оставшиеся шесть дней, я работал как собака»."

Первый серьезный конкурент Альтаира назывался Sol-20. Он вышел в начале 1976 года и его уже не нужно было собирать. В нем был встроенный телетайп и вывод на телевизор. До жестких дисков при этом до сих пор не дошли, то есть все программы и в том числе компиляторы, позволяющие эти программы ввести - нужно было вводить при каждом запуске.

Sol все еще был вариацией набора Lego - скорее программируемым калькулятором, чем компьютером. Но теперь во всяком случае среднему пользователю не требовался паяльник для работы.

В то время уже полтора года как существовала консоль Одиссей со своим Понгом. Фактически микрокомпьютер с единственной загруженной программой и выходом на телевизор от Атари. Там же работали Стив Джобс с Возняком.

В 1977 Джобс и Возняк создают Эпл 2, который завершает эпоху хакеров третьей волны, на смену которым приходит полноценная индустрия софта и игр.

"Одна единственная вещь, которая не воодушевляла членов клуба, заключалась в том, что те модели Apple, которые шли на продажу были уже собранными, поэтому хакеры думали: «Зачем надо покупать компьютер, если его можно собрать самому?»."

В Эпл 2 был модулятор, вызывающий помехи, и по закону нельзя было продавать компьютер с таким устройством:

"«В мою задачу входило убрать подальше FCC от Apple Computer», - говорил Спергел, - «поэтому я начал самостоятельно продавать модуляторы, а Apple – компьютеры без модуляторов. Затем они все вместе попадали к дилерам, дилеры продавали модуляторы конечным пользователям, и когда новоиспеченный пользователь приходил домой, он мог подключить модулятор к компьютеру, а затем и к телевизору. И с этого момента ответственность за предотвращение радиочастотных помех ложилась целиком на плечи пользователей»"

Арканоид был стартовой игрой Эпл 2 на компьютерной выставке:

"В конце игры программа подсчитывала набранное количество очков и выдавала свой комментарий. Скотт, поинтересовался у Криса тем, что не мог бы тот заодно поменять комментарии: чтобы на экране выводилось «Нехорошо» вместо «Полное дерьмо». Причиной было то, что должны были прийти люди из Bank of America по поводу выделения Apple кредитной линии, и такие ремарки программы были бы совсем не к месту."

"Когда случалась проблема, программа знала, что она сделала ошибку и сама исправляла ее. Если говорить в шутку, то если бы Драпер писал арифметическую подпрограмму для выполнения сложения, и если бы у него вдруг получился ответ 2+2=5, то он помещал в программу оператор «если 2+2=5, то ответ=4»."

С выходом Эпл 2 сделала огромный скачок вся индустрия. Тут же появились основные американские конкуренты - Коммодор и TRS-80. В Европе возник Амстрад, в азии MSX. Пошла эпоха восьмибитных компьютеров, вершиной которой станет NES. Нинтендо - фактически возьмет роль издателя для огромного количества независимых разработчиков, и таким образом создаст классический консольный рынок.

"Вы говорите о «deus ex machina - боге из машины», мы же говорим о «deus in machina – боге внутри машины». Вы начинаете думать, что внутри машины находиться какое-то божество, а затем обнаруживаете, что там, на самом деле, ничего нет. После этого вы помещаете божество внутрь коробки"

Для многих хакеров появление индустрии стало трагедией. Они привыкли перепаивать свои компьютеры под себя, но постепенно нарастало огромным количеством софта и операционными системами, куда было уже не залезть так просто. Компьютеры перестали быть игрушкой фанатов радиоэлектроники.

Таким образом фактическая эпоха хакеров идет между 1959 и 1977 годами и условно делится на три поколения:

1) Поколения военных суперкомпьютеров (1959-1965)

2) Поколение многотерминальных университетских суперкомпьютеров (1965-1973)

3) Первое поколение персональных компьютеров (1974-1977)

Последняя треть книги к сожалению совершает скачок в 1982 и рассказывает о компании Сиерра, которая конечно по своему интересна, но от темы книги безумно далека, да и чем-то из ряда вон выходящим она никогда не была. Да, неплохой крупный издатель и разработчик, основатель жанра графических адвентюр, и что?

Все эти люди отвечали за перфорацию карт, их подачу в считыватели, нажатие кнопок и щелканье переключателями на машине. Они представляли собой Высшую Касту Жрецов, а те, кто был достаточно привилегирован, чтобы представить свои данные перед ликом Высших Жрецов являлись их официальными помощниками. Сама процедура загрузки программ фактически была ритуальным обрядом.

Общим правилом было то, что даже наиболее привилегированным из помощников не было дозволено иметь прямой доступ непосредственно к машине, и в течение нескольких часов, а иногда и в течение дней, они не видели результаты заглатывания и переваривания машиной их "пакета" карт."

"Посмотрите на того, кто сидит слева от вас..., посмотрите на того, кто сидит справа от вас..., один из Вас троих не сумеет закончить Институт."

В математическом колледже, где я учился, сказали бы: "из вас троих только один закончит первый курс, а четвертый скорее всего не закончите все вы трое". Потому что у нас четыре потока объединились в один уже к концу второго года.

"Когда какая-то часть оборудования не работала, это называлось "losing"; когда часть оборудования выходила из строя, ее называли "munged" (от Mash Until No Good – «расплющено в лепешку»); два стола в углу комнаты назывались не офисом, а "орифисом" (orifice - "отверстие, проход"); того, кто настаивал на учебе, называли "тулзой" (от «tool» - «инструмент»); мусор назывался "крафтом" (cruft); а разрабатываемый проект или изделие, создаваемое не только для достижения некоторой конструктивной цели, но и для того, чтобы оттянуться и получить простое удовольствие от собственно процесса, назывался "хаком" (hack)."

Хакерами называли себя люди, которые наиболее глубоко знали инженерию (еще до того, как в институте появился компьютер, и там делали просто делали всякие штуки на основе проводов и телефонов). То есть хакеры появились еще до появления компьютеров и программистов.

"Компьютер назывался TX-0, и это было один из первых транзисторных компьютеров в мире. В Lincoln Lab его использовали исключительно для проверки гигантского компьютера под названием TX-2, который имел настолько сложную память, что специально для этого построили "маленького брата", который мог успешно диагностировать ее проблемы."

"В совершенном мире хакеров, любой, кто достаточно смел, чтобы добраться до коробки управления светофором и унести ее с собой, а затем исправить ее для того, чтобы она начала работать лучше; должен это сделать"

Первые игры для суперкомпьютеров назывались "хаками".

"Мысль о том, чтобы у каждого человека был собственный компьютер, мог придумать только хакер"

"Госпер восторгался тем, как компьютер находил решение для игры в HI-Q, потому что его подход был «контринтуитивным». Он испытывал большое уважение к программам, которые использовали способы, которые на первый взгляд выглядели невозможными, но на самом деле использовали все преимущества глубокой математической логики лежащей в основе проблемы. Контринтуитивное решение возникало из понимания магических связей между вещами в широкой массе численных связей, на которых, в конечном счете, и основывалось хакерство."

"Редактор TECO, если пользователь делал ошибку, звонил в колокольчик на телетайпе. Обычно не было никаких проблем, но по некоторым дням машина начинала вести себя странно и становилась крайне восприимчивой к броскам напряжения, которые создавал звонок. И если кто-то делал ошибку при работе в TECO, то звонил звонок, и машина начинала вести себя в соответствии с собственными желаниями. Компьютер полностью терял контроль, он начинал лихорадочно печатать, звонить, и что самое неожиданное - выключать и включать в комнате свет. Компьютер неистовствовал! Полный Армагеддон! Хакеры считали это крайне забавным."

"Скажем, вы работаете ночью на PDP-6, и она выходит вдруг из строя. Вы проверяете ее внутренности и обнаруживаете, что ей нужна одна деталь. Вам может понадобиться инструмент, для того чтобы эту запчасть установить, вы делаете вывод, что вам нужен диск, лента, отвертка, паяльник, запасная микросхема, а они находятся под замком. Железяка стоимостью в несколько миллионов долларов простаивает впустую, потому что хакер, который знает, как ее отремонтировать, не может добраться до микросхемы стоимостью в 75 центов или до осциллографа, запертого в сейфе. Поэтому хакеры были вынуждены добывать ключи для таких замков и сейфов, после чего можно было спокойно брать запчасти, поддерживать работу компьютера, аккуратно заменять сгоревшие детали и продолжать работать дальше. "

"Однажды друг Нофтскера поздно вечером расплавил тридцать фунтов тротила у себя дома в печке. Тротил воспламенился, у него сгорела плита, и оплавился холодильник. Мальчик оказался в ужасной ситуации – он был вынужден придти к своим соседям и сказать: “Извините меня, пожалуйста, я думаю что вам, о… хм… было бы лучше немного отойти отсюда… примерно на квартал…”"

"Нофтскер очень хорошо помнил день, когда привезли новый взломоустойчивый сейф, и кто-то случайно его захлопнул и повернул ручку до того, как Нофтскер успел забрать из него карточку с комбинацией, которой сейф открывался. Один из хакеров, который имел лицензию на работу с замками, вызвался помочь, и открыл сейф в течение двадцати минут."

"Госпер говорил: «Почему мы должны ограничивать компьютеры только лишь потоком лжи, набранной людьми на клавиатуре?». Роботы могли самостоятельно передвигаться и пытаться понять для себя, на что же похож

окружающий мир. "

"Через несколько месяцев хакинга, Самсон представил соответствующую схему, и в один из дней два хакера спустились в метро. В клубе выпускников МТИ, в Манхеттене, стоял телетайп, подсоединенный к PDP-6. Вдоль маршрута было расставлено около двух дюжин курьеров, которые периодически звонили на телетайп, непрерывно сообщая об изменениях в расписании, сообщая об опоздавших поездах, задержках с выходом, и неработающих ветках. Хакеры сидевшие за телетайпом, вбивали поступившую информацию, а в Кембридже PDP-6 пересчитывала маршрут и вносила в него изменения. По мере того как путешественники проезжали станции, Самсон их зачеркивал на большой карте висевшей в «штабе операции». Идея этих коротко постриженных сумасшедших полностью контрастировала с длинноволосыми протестантами - хиппи, о которых собирались новости совсем другого рода, и привлекла на целый день внимание средств массовой информации. Великий Подземный Хак был признан как самое запомнившееся использование PDP-6."

"В конце 60-х годов, большое количество молодежи рассматривало компьютер как источник зла, своего рода технологический заговор, в котором богатые и власть имущие могли бы использовать компьютер против бедных и неимущих."

"Его наибольшим вкладом в ИИ была диалоговая программа ELIZA, которая общалась с пользователем, пытаясь сыграть роль врача-терапевта. Вейценбаум понимал мощь и возможности компьютеров, несмотря на то, что ELIZA была «всего лишь» компьютерной программой, пользователи, общаясь с ней, сообщали ей свои личные секреты, и это его беспокоило."

Аркадные игры, из которых вышел Spacewar, а потом и аркадные автоматы - это детище Кембриджа, и его сообщества хакеров. Оттуда же пошли сотрудники Darpa, которые создали интернет. А вот адвентюрные игры, Zork, Инфоком, Сиерра - это это сообщество хакеров Стэнфорда.

ARPA-net в первую очередь связывал военных и институтские хакерские сообщества, но при этом, так как компьютеры того времени не были "персональными" - совместный доступ к информации и программам друг друга, был естественной вещью еще до его появления.

"У SAIL-хакеров не заняло много времени, чтобы выяснить, что промежуток между подвесным потолком и собственно крышей может быть вполне комфортабельным местом для сна, и некоторые из них так и жили там, в течение многих лет. В начале 70'х годов один системный хакер вообще жил в неисправном автомобиле, припаркованном невдалеке от здания."

Первое поколение закрытых хакерских вообществ постепенно сходит на нет с распространением компьютеров. То есть его границы можно очертить 1959-1970 годами.

"Это произошло во время старта «Аполлона-17» в 1972 году. Госпер был пассажиром специального рейса ' «научного круиза» в Карибском море, приуроченного к запуску ракеты, а потому корабль был забит писателями научной фантастики, футуристами, учеными разных мастей, комментаторами культурных событий, и, по словам Госпера, «невероятным количеством пустоголовых туристов». "

"Не которые бизнесмены пытались запрограммировать компьютер для предсказания котировок на бирже, и тратили на эту химеру несчетное количество времени."

К середине семидесятых образовывается кремниевая долина.

Первый по настоящему персональный компьютер Altair 8800 появляется в январе 1975.

Он появляется на основе чипа Intel 8080:

"Ни для кого не было тайной, что из этих чипов можно было бы построить компьютер, но до него никто не осмеливался этого сделать. Большие игроки компьютерного рынка, в особенности IBM, рассматривали абсурдной саму идею этого. Какой странной части этого мира нужен был маленький компьютер? Даже Intel, который изготовлял эти чипы, считал, что наилучшее применение его продукции – это управление светофорами, но никак не компьютерами."

"В машине было всего лишь 256 байт памяти («байт» ' блок из восьми битов) и у компьютера не было устройств ввода/вывода. Другими словами это был компьютер без всякой возможности обмена информацией с внешним миром, кроме как при помощи переключателей на передней панели, которыми при известном терпении можно было ввести информацию непосредственно в ее ячейки памяти. Единственный способ, которым она могла общаться с вами – это перемигивание огоньков на передней панели. Для любого практического применения он был слеп, глух и нем. Как и у полностью парализованного больного, чей мозг был еще жив, так же и некоммуникабельная оболочка машины скрывала под собой работающий мозг компьютера. Но это был настоящий компьютер, и то, что хакеры могли делать с его помощью, было ограничено лишь их воображением."

Ни клавиатуры, ни монитора. Только ряд лампочек. Его продавали как конструктор для радиолюбителей. Конечно, все оставшиеся детали к нему уже припаивали. Фактически это был аналог лего для взрослых.

"Система доставки наборов, которую использовала MITS, не соответствовала правилам организации почтовых отправлений принятых в США. В них не одобрялись прием денег по почте за товары, которые не существовали в действительности, кроме как в виде картинок на обложках журналов. Но на почту почти никто не жаловался. [...] Один из парней особенно сильно жаловался, послав более чем тысячу долларов за год до этого, без всякого ответа. «Вы парни, просто обокрали меня, вы дажене хотите мне вернуть мои деньги назад!», - ругался он. На что Курри ответил: «Прекрасно, сообщите мне ваше имя. И я скажу, чтобы бухгалтерия немедленно отослала вам чек с процентами». Человек на том конце провода быстро поменял тон. «О, нет. Мне это не нужно». Ему было нужно оборудование. «Все дело в менталитете», - вспоминал позднее Курри, «Было невероятно, насколько сильно люди хотели этот конструктор»."

"Домпьер имел достаточно деталей, для того чтобы собрать Altair под номером 4. Номер три достался тому парню с парковки, который начал распаивать его тут же на месте, при помощи паяльника, работавшего от батарей. Каждый раз как у него возникала проблема, он выскакивал из своего трейлера и начинал доставать кого-нибудь из инженеров MITS,

пока они не устанавливали причину."

Альтаир 8800 высылали в разобранном виде:

"Сам по себе процесс сборки был весьма поучительным; он содержал в себе курс по цифровой логике, искусству пайки, а также дух новизны. Проблема была в том, что даже если вам удавалось собрать компьютер, то все что вы имели в итоге, представляло собой коробку с мигающими светодиодами и 256 байтами памяти. Программа в нем размещалась только после того, как вы вводили восьмеричные числа при помощи крохотных тумблеров, которыми легко можно было сломать ногти, а в случае проблемы, о том, что произошло, можно было узнать только по перемигиванию светодиодов, которые

также выводили информацию в восьмеричном виде. Но, какая, к черту, разница, как это приходилось делать? Это было начало начал, и это был компьютер."

Одним из хакеров "третьей волны", выросших на увлечением Альтаиром - был Возняк. Впрочем к тому времени в Кремниевой Долине стояли уже кучи "компьютерных клубов", где можно было придти и подключиться к одному из терминалов суперкомпьютера. Так же существовала служба, позволявшая загружать в эти суперкомпьютеры программы с домашнего телефона.

Очень скоро хакеры поняли, что Альтаир вызывает помехи у стоящих рядом радиоприемников - то есть при правильном хаке можно было использовать радио как источник выходного сигнала компьютера.

Впрочем тут же появились компании, продающие железо к Альтаиру - в первую очередь память. Это при том, что жесткого диска не было. Память была только оперативная. Сохранить на компьютере ничего было нельзя.

Третье поколение хакеров обосновалось в Кремниевой Долине (где жили производители новейших чипов) среди владельцев Альтаира. На этой базе возник клуб по интересам, куда все приносили новейшее железо и программы, тут же позволяя любому желающему залезть в исходники или распаять устройство и усовершенствовать его.

К концу 1975 сделали плату Dazzler позволяющую подключать Альтаир к телевизору. С этого момента на персональных компьютерах стало можно создавать игры. Первая же созданная на нем игры - Conway's Game of Life.

У 1976 для Альтаира появился интерпритатор Basic. До этого программирование на нем было крайне специфическим и муторным процессом, наполовину состоящим из нажатий на тумблеры, а на другую половину из пайки плат. К 76 году уже для Альтаира уже появилась перфолента и перфокарты (в устройства ввода использовался телетайп), но язык программирования при этом все равно был скорее похож на ассемблер.

Пол Аллен и Билл Гейтс тоже были хакерами третьей волны. Именно они разработали Бейсик для Альтаира. И они были увлечены созданием софта для персональных компьютеров, в то время как большинство хакеров рассматривали софт только как приложение к хардовым разработкам. Никто даже не думал о том, чтобы сделать компьютер удобнее для человека, не собирающегося его паять.

Бейсик у Билла Гейтса украли (что было в порядке в хакерской среде т.к. в то время не считали, что вообще нужно платить за софт, и авторского права на софт не существовало).

Гейтс назвал хакеров "ворами", и это было настолько необычно, что на него собирались подать в суд за такое определение. Но Билл Гейтс был при этом вообще первым человеком в мире, который серьезно пытался продавать программы.

Бейсик кстати нужно было вручную вводить в Альтаир при каждом запуске, одновременно с программой для Бейсика. Компьютер сначала компилировал язык программирования, а потом этот язык программирования интерпретировал написанную на нем программу и передавал ее компьютеру для запуска.

При выключении компа все уничтожалось, так как жестких дисков для Альтаира еще не было.

"Потрясенный разводом, Том решил изменить свои привычки. И он это сделал. Позднее он описал свое перевоплощение: «Я решил один день от всего этого отдохнуть. Я не прикасался к компьютеру целое воскресенье. Оставшиеся шесть дней, я работал как собака»."

Первый серьезный конкурент Альтаира назывался Sol-20. Он вышел в начале 1976 года и его уже не нужно было собирать. В нем был встроенный телетайп и вывод на телевизор. До жестких дисков при этом до сих пор не дошли, то есть все программы и в том числе компиляторы, позволяющие эти программы ввести - нужно было вводить при каждом запуске.

Sol все еще был вариацией набора Lego - скорее программируемым калькулятором, чем компьютером. Но теперь во всяком случае среднему пользователю не требовался паяльник для работы.

В то время уже полтора года как существовала консоль Одиссей со своим Понгом. Фактически микрокомпьютер с единственной загруженной программой и выходом на телевизор от Атари. Там же работали Стив Джобс с Возняком.

В 1977 Джобс и Возняк создают Эпл 2, который завершает эпоху хакеров третьей волны, на смену которым приходит полноценная индустрия софта и игр.

"Одна единственная вещь, которая не воодушевляла членов клуба, заключалась в том, что те модели Apple, которые шли на продажу были уже собранными, поэтому хакеры думали: «Зачем надо покупать компьютер, если его можно собрать самому?»."

В Эпл 2 был модулятор, вызывающий помехи, и по закону нельзя было продавать компьютер с таким устройством:

"«В мою задачу входило убрать подальше FCC от Apple Computer», - говорил Спергел, - «поэтому я начал самостоятельно продавать модуляторы, а Apple – компьютеры без модуляторов. Затем они все вместе попадали к дилерам, дилеры продавали модуляторы конечным пользователям, и когда новоиспеченный пользователь приходил домой, он мог подключить модулятор к компьютеру, а затем и к телевизору. И с этого момента ответственность за предотвращение радиочастотных помех ложилась целиком на плечи пользователей»"

Арканоид был стартовой игрой Эпл 2 на компьютерной выставке:

"В конце игры программа подсчитывала набранное количество очков и выдавала свой комментарий. Скотт, поинтересовался у Криса тем, что не мог бы тот заодно поменять комментарии: чтобы на экране выводилось «Нехорошо» вместо «Полное дерьмо». Причиной было то, что должны были прийти люди из Bank of America по поводу выделения Apple кредитной линии, и такие ремарки программы были бы совсем не к месту."

"Когда случалась проблема, программа знала, что она сделала ошибку и сама исправляла ее. Если говорить в шутку, то если бы Драпер писал арифметическую подпрограмму для выполнения сложения, и если бы у него вдруг получился ответ 2+2=5, то он помещал в программу оператор «если 2+2=5, то ответ=4»."

С выходом Эпл 2 сделала огромный скачок вся индустрия. Тут же появились основные американские конкуренты - Коммодор и TRS-80. В Европе возник Амстрад, в азии MSX. Пошла эпоха восьмибитных компьютеров, вершиной которой станет NES. Нинтендо - фактически возьмет роль издателя для огромного количества независимых разработчиков, и таким образом создаст классический консольный рынок.

"Вы говорите о «deus ex machina - боге из машины», мы же говорим о «deus in machina – боге внутри машины». Вы начинаете думать, что внутри машины находиться какое-то божество, а затем обнаруживаете, что там, на самом деле, ничего нет. После этого вы помещаете божество внутрь коробки"

Для многих хакеров появление индустрии стало трагедией. Они привыкли перепаивать свои компьютеры под себя, но постепенно нарастало огромным количеством софта и операционными системами, куда было уже не залезть так просто. Компьютеры перестали быть игрушкой фанатов радиоэлектроники.

Таким образом фактическая эпоха хакеров идет между 1959 и 1977 годами и условно делится на три поколения:

1) Поколения военных суперкомпьютеров (1959-1965)

2) Поколение многотерминальных университетских суперкомпьютеров (1965-1973)

3) Первое поколение персональных компьютеров (1974-1977)

Последняя треть книги к сожалению совершает скачок в 1982 и рассказывает о компании Сиерра, которая конечно по своему интересна, но от темы книги безумно далека, да и чем-то из ряда вон выходящим она никогда не была. Да, неплохой крупный издатель и разработчик, основатель жанра графических адвентюр, и что?

Между прочим

[Print]

emergency